真是不好意思各位,一開始實作Direct Access時,是以微軟所提供的Step by Step lab,但是在實作出來後,覺的它的環境與現在企業的內部環境有著相當大的差異,因此就花了不少時間在建置一個比較貼近現在企業環境,而這個環境我建置了三個實體網路及兩個虛擬網路環境,將用戶端置放於不同的地點來觀查其運作是否正常,經過不斷的測試…

真是不好意思各位,一開始實作Direct Access時,是以微軟所提供的Step by Step lab,但是在實作出來後,覺得它的環境與現在企業的內部環境有著相當大的差異,因此就花了不少時間在建置一個比較貼近現在企業環境,而這個環境我建置了三個實體網路及兩個虛擬網路環境,將用戶端置放於不同的地點來觀查其運作是否正常,經過不斷的測試,總算完成這個環境的建置,很高興可以跟大家一起分享這個令人興奮的新VPN解決方案。

概觀

Direct Access是暨微軟發展NAP(Network Access Protection)內部網路保護方案之後,宣誓要取代掉現有的VPN的 Windows Based另一種VPN的選擇方案,雖然現在許多人都在說有可能嗎?安全嗎?我想,沒有任何一種技術是完全安全的,除非像是OTP(One-Time Password)這樣的解決方案恐怕…多年後也會被找出問題,你說不是嗎?

Direct access主要的作業都是落在管理者的身上,使用者不但不用知道怎麼操作,甚至所有的連線過程中,都在使用者不知不覺中就完成了一切連線,方便到你在無形之中就完成了,真是”讓你完全忘了它的存在”,即然是這樣的產品,使用安全觀念的訓練就成了一個極要的教育項目了,也因為太方便了,讓Jason一時技癢想來佈署看看。

環境需求

Direct Access有幾個重要的角色,其中包含有Direct Access Server(以下簡稱DA-Svr),即然是微軟的產品,就不能沒有你(AD)乙組,基本上Direct Access是利用PKI架構做為基礎驗證、認證、加密的基礎,所以也會有一個Enterprise Root CA,在下面的實例中,是直接建置在root DC之上,最後當然就是client了!

這建置這個環境當然有一些需求限制:

DC-svr:網域及樹系架構則必須是至少是Windows 2008或是 Windows server 2008 R2,並且至少必須有Windows 2008 SP2或Windwos 2008 R2做為DC及DNS。

DA-svr:OS必須是Windows server 2008 R2標準版以上,而Foundation有沒有則要再來查查。

Win7-Client:沒錯,一定要是win7而且僅支援Enterprise及Ultimate以上版本。

Enterprise root CA:可以直接掛在DC之上,也可以獨立做一台,看經費和效益彈性規劃。(PKI架構)

最後,DA-Svr和win7-client都要開啟IPv6,可以直接用IPv6就直接用,不行,那麼就是用IPv6 over IPv4。

內部伺服器角色及所有環境需求介紹,下列主機均必須建置:

| 網路區域 | 主機角色 | 電腦名稱 | 說明 |

| DMZ | Direct Access | DA-Svr | 置放於DMZ區中(視彈性規劃使用不一定要放在DMZ)主要負責Direct Access之服務角色,並提供無所不在的網路服務,該角色必須提供兩隻網路卡,乙隻對外(映對兩個外部IP: 211.11.1.5; 211.11.1.6)、乙隻對內(連接內部網路: 192.168.0.200),且必須join AD,外部網域名稱是dac.jason.com.tw |

| Intarnet | DC | DC-Svr | 置放於內部網路中,以確保其安全主要提供DNS服務、AD及CA(Enterprise Root CA)內部ip:192.168.0.1,在本例中網域名稱叫做jason.local。 |

| Intarnet | Enterprise Root CA | CA-Svr | 置放於內部網路中,主要是用來提供憑證的放發,尤其是針對有需要做Direct Access服務的驗證服務,可與DC置放於同一區域也可以直接與DC合併,可彈性規劃。內部IP:192.168.0.1。 |

| Intarnet | Win7 Client | My-PC | 網路使用者,做為使用Direct Access服務的最終享用者,也就是像是業務、老闆、在外的人員…等等,透過DC發佈的GPO去佈署Direct Access Client服務。DHCP取得IP。 |

順利的佈署上面的角色及伺服器時,也必須考慮到在虛擬環境之下,我們透過路由指定的方式將網路的運作分割置放在虛擬機器之上,

DNS-svr:提供外部的信任使用者解析所需的DNS記錄,因此在外部必須要能解析網域名稱到DA-Svr上。

| 網路區域 | 主機角色 | 電腦名稱 | 說明 |

| Internet | DNS Server | DNS-Svr | 主要是用來讓外部使用者得以順利的解析到DA-Svr對外的連線。外部IP:168.95.1.1 ,在本例中外部網域叫做Jason.com.tw |

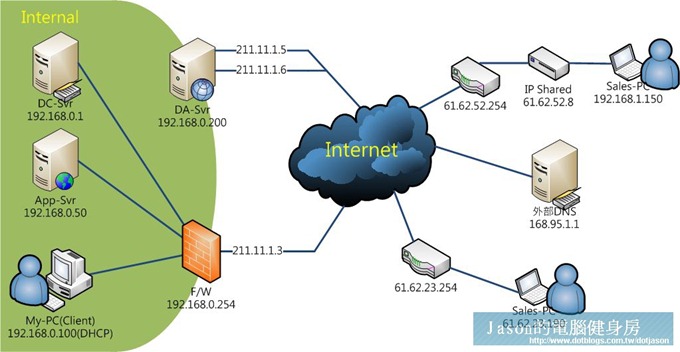

接下來就是另外的兩個網段的環境,一個是模擬一個回到家中的網路環境,他是透過家中的IP分享器來做連接運作,另一個是模擬這個用戶端直接以網路撥接的方式連接到DirectAccess,基本的網路架構如下圖:

上面的Internet的連結是透過一台RRAS來建置四片網卡,做路由指向,使這四個網端可以連結在一起,而IP Shared則是以win7做網路共享的方式來充當,在這個環境之下,也許不如真實環境之下那麼的複雜,但是DirectAccess的多種IPv6 over IPv4的支援,也讓穿透各種環境的可能性大幅的提升。

不過在建置測試環境時,倒是有一個常常在中國大陸出差的朋友問到,可以穿透對岸的天網嗎?這個…可能要等其它有在中國大陸架設VPN的公司更換測試後才能確定了!

接下來就是各文章的連結,以及Jason在建置這個環境時所參考的資料:

參考資料:

Over View: DirectAccess Technical Overview(說明了這個技術的運作方式及內容)

Design and Deployment Guides: DirectAccess Design and Deployment Guides(檔案雖大,但是很值得看!)

Step by step guide: Step By Step Guide: Demonstrate DirectAccess in a Test Lab(因為是demostrate所以架構環境比較小)

Lab Troubleshoot: Step By Step Guide: Troubleshoot DirectAccess in a Test Lab

Anything keeps Availability.

Anywhere keeps Integrity.

Anytime keeps Confidentiality.

keep A.I.C. = Information Security